[accueil]

A la découverte de Moneo !

Sensiblement contemporain de la carte Vitale 1, le porte-monnaie électronique Moneo est-il tout de même un peu mieux sécurisé ? A l'heure où sa nouvelle génération aborde le paiement sans contact et le rechargement à domicile, nous avons voulu en avoir le coeur net.

Si le concept de porte-monnaie électronique (PME) a en principe tout pour séduire, ses modalités de mise en oeuvre en France ne lui ont pas (encore) assuré le succès qu'il mériterait. La faute aux banques, semble-t-il, dont l'appétit féroce en matière de commissions (pour les commerçants) et de cotisations (pour les clients) rend le coût d'utilisation du produit plutôt dissuasif. C'est pourtant bien à elles que profiterait la masse monétaire dont elles espèrent débarrasser ainsi nos poches...

A l'heure actuelle, Moneo se trouve en situation de quasi monopole après avoir évincé ou absorbé ses concurrents, à commencer par l'excellent Mondex, probablement trop en avance sur son temps, et sans oublier Modeus, en quelque sorte l'ancêtre du passe Navigo. Il n'empêche que le produit est fonctionnellement très intéressant, même s'il est plus proche d'une technologie déjà ancienne (celle de la GeldKarte allemande) que des spécifications internationales CEPS (Common Electronic Purse Specifications).

Première découverte

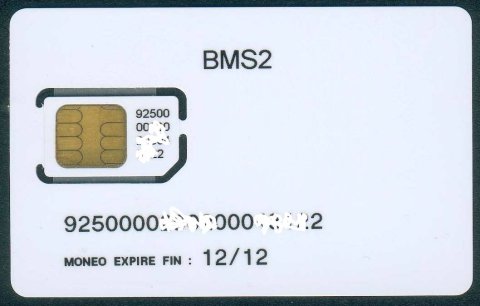

Première étape de ces investigations, donc, le salon Cartes 2009 où un passionnant parcours initiatique était organisé pour la presse. Point de départ, le stand Neowave, avec la remise d'un sympathique « objet intelligent » baptisé Weneo SIM. Sous la forme d'une clef USB très plate, c'est tout à la fois une mémoire de masse, un CD-Rom virtuel, un lecteur (CCID) de cartes à puce au format SIM micro et une antenne 13,56 MHz. La puce BMS2 étant du type à double interface, il suffit de relier tout simplement ladite antenne à ses contacts C4 et C8 pour fabriquer un porte-monnaie contactless, plus ou moins équivalent aux 500 000 cartes Moneo sans contact qui sont d'ores et déjà en circulation, essentiellement parmi les étudiants (20 000 cartes déployées dès 2006 au Crous de Caen). Parallèlement, la connectivité USB ouvre la voie à des micro-paiements sur Internet (oui, sans carte bancaire !), voire au rechargement à domicile du Moneo, le Weneo étant vu par le PC comme un lecteur PC/SC tout à fait normal (à essayer dès que possible). Après installation de la puce sur le stand Sagem et chargement de quelques euros à partir d'une carte bancaire de la maison, nous autres journalistes étions invités à faire immédiatement de menues dépenses soit en ligne, soit sans contact. Rien n'interdisait cependant de récupérer ensuite la BMS2, de la glisser subrepticement dans un adaptateur plein format pour cartes SIM, et d'aller l'essayer également dans un publiphone, un horodateur de stationnement, ou un lecteur de poche ! Aussitôt dit, aussitôt fait...

Une exploration en règle

N'ayant pas pu accéder aux spécifications (peut-être bien confidentielles...) de l'application Moneo, le moyen le plus efficace pour étudier son fonctionnement était précisément d'analyser le dialogue qui s'instaure entre la vraie carte et un terminal dans lequel on vient l'insérer. Comme dans le cas de la carte Vitale, un bon vieux lecteur de poche Xiring-Lexibook (XL 2500) fait parfaitement l'affaire, associé à un logger (espion hardware) intercalé entre les deux (et il y en avait des quantités en démonstration au salon).

En tout premier lieu, nous avons ainsi capturé la réponse au reset (ATR) de la carte (3B 6F 00 00 80 5A 0A 01 02 20 03 11 C8 01 20 0A 82 90 00), qui diffère fondamentalement de celle des anciens Moneo « verts » (à validité d'un an) que l'on peut toujours se procurer (vides) pour quelques euros : 3B E6 00 FF 81 31 42 45 19 16 01 01 27 B1 37. Première observation, on est passé du protocole T=1 (une survivance des spécifications allemandes de la GeldKarte ?) au T=0, peut-être à cause de la vocation multi-application de la BMS2. La nôtre était ainsi d'ores et déjà configurée pour héberger une application de transport en commun Calypso (AID = 1TIC.ICA). Il semblerait que de la place y soit aussi prévue pour au moins une autre Application Non Bancaire, ou ANB (carte de fidélité, carte d'étudiant...), mais nous n'en avons pas trouvé trace, faute d'en connaître (pour le moment...) la ou les AID.

Voici la liste des commandes qui suffisent ensuite au lecteur pour rapatrier toutes les informations (à lecture libre) dont il a besoin pour afficher ce que l'on attend de lui :

00 A4 04 0C 06 A0 00 00 00 69 00 (90 00)

00 B2 01 64 04

00 B2 01 BC 16

00 B2 01 C4 09

00 B2 01 44 0E

00 B2 01 E4 30

00 B2 01 EC 33

00 B2 02 E4 30

00 B2 02 EC 33

00 B2 03 EC 33

00 B2 04 EC 33

00 B2 05 EC 33

00 B2 03 E4 30

00 B2 04 E4 30

00 B2 05 E4 30

00 B2 06 E4 30

00 B2 07 E4 00 (6A 83)

00 B2 06 EC 00 (6A 83)

C'est à l'adresse C4 que l'on retrouve le solde du porte-monnaie, pour l'instant limité à 100 €, tandis que le reste des enregistrements (Ex) paraît retracer l'historique des transactions : montant, date, heure, et quelques octets qui pourraient être un certificat cryptographique ou tout simplement l'identifiant du terminal utilisé. Si l'on s'amusait à changer le code devise en FRF (46h, 52h, 46h), les XL 2500 produits avant le passage à l'euro effectueraient automatiquement la conversion avant d'afficher le solde (ici 15,24 € pour 99,99 F), mais... ne généralisons pas !

A chaque commande 00 B2 P1 P2 Le, la carte répond soit 90 00 et les données lues, soit 6A 83 si l'enregistrement n'existe pas, soit 6C LL si la longueur des données demandées n'est pas correcte (LL précisant alors la seule valeur de Le acceptée par la carte).

Cloner Moneo ?

Pour en apprendre davantage, il est commode de programmer une BasicCard selon notre procédé BasicSpy, et donc de lui faire émuler une infime partie des fonctionnalités de Moneo. S'agissant uniquement des commandes permettant de lire des zones... à lecture libre, cela ne nous pose pas le moindre cas de conscience, même si nous allons voir que l'on peut parfois avoir l'impression (et seulement l'impression !) d'être en présence d'un clone. Le code source ZCBasic que voici est prévu pour être compilé avec le kit BasicCard (téléchargeable gratuitement) puis chargé dans une ZC5.4 ou ZC5.5, disponible au détail comme chacun le sait. La plupart des données (minimalistes !) qu'il reproduit dans ses chaînes EEPROM ont été tout bêtement lues dans un véritable Moneo de démonstration, puis « anonymisées » afin de couper court à toute suspicion de clonage.

Declare ApplicationID="MONEOSPY"

REM (c)2001,2009 Patrick GUEULLE

Declare Binary ATR = &H3B,&H6F,&H00,&HFF, _

&H80,&H5A,&H0A,&H01,&H02,&H20,&H03,&H11,&HC8,&H01,&H20,&H0A, _

&H82,&H90,&H00,&H01

Declare Sub Note(S$)

Open"Card.log" For Append As #1:Write#1,""

Public AP$ As String*6=&HA0,&H00,&H00,&H00,&H69,&H00

EEPROM EC$ As String*51=&H71,&H00,&H00,&H00,&H00,&H00, _

&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00, _

&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00, _

&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00, _

&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00

EEPROM E4$ As String*48=&H11,&H00,&H00,&H01,&H00,&H00, _

&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00, _

&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00, _

&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00, _

&H00,&H00,&H00,&H00,&H00,&H00

EEPROM TR$ As String*48=&H11,&H00,&H00,&H01,&H00,&H00, _

&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00, _

&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00, _

&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00,&H00, _

&H00,&H00,&H00,&H00,&H00,&H00

EEPROM DIR$ As String*90= _

&H70,&H07,&HC1,&H02,&H37,&H00,&HC4,&H01,&H20, _

&H70,&H07,&HC1,&H02,&H38,&H00,&HC4,&H01,&H20, _

&H70,&H07,&HC1,&H02,&H39,&H00,&HC4,&H01,&H20, _

&H70,&H07,&HC1,&H02,&H3A,&H00,&HC4,&H01,&H20, _

&H70,&H07,&HC1,&H02,&H3B,&H00,&HC4,&H01,&H20, _

&H70,&H07,&HC1,&H02,&H3C,&H00,&HC4,&H01,&H20, _

&H70,&H07,&HC1,&H02,&H3D,&H00,&HC4,&H01,&H20, _

&H70,&H07,&HC1,&H02,&H3E,&H00,&HC4,&H01,&H20, _

&H70,&H07,&HC1,&H02,&H3F,&H00,&HC4,&H01,&H20, _

&H70,&H07,&HC1,&H02,&H40,&H00,&HC4,&H01,&H20

EEPROM C4$ As String*9=&H00,&H99,&H99,&H01,&H00,&H00,&H00,&H30,&H00

EEPROM E0EC$ As String*9=&H70,&H07,&HC1,&H02,&H19,&H00,&HC4,&H01,&H20

EEPROM BC$ As String*22=&H92,&H50,&H00,&H00,&H00,&H00, _

&H00,&H00,&H00,&H0D,&H12,&H12,&H09,&H10,&H26,&H02,&H50,&H45, _

&H55,&H52,&H01,&H1C

EEPROM CC$ As String*11=&HFF,&H88,&H88,&H86,&H66,&H66, _

&H00,&H10,&H00,&H39,&H8D

Command &H00 &HA4 SEL(S$,Disable Le)

Call Note(S$)

IF S$<>AP$ Then SW1SW2=&H6A82

End Command

Command &H00 &HB2 RREC(Lc=0,S$)

Call Note(S$)

IF P2=&HE4 Then S$=Left$(E4$,Le)

IF P2=&HEC Then S$=Left$(EC$,Le)

IF P2=&H64 And P1=&H01 Then S$=String$(Le,&H00)

IF P2=&H44 And P1=&H01 Then S$=String$(Le,&H00)

IF P2=&HE4 And P1=&H01 Then S$=Left$(TR$,Le)

IF P2=&HEC And P1=&H01 Then S$=Left$(EC$,Le)

IF P2=&HBC And P1=&H01 Then S$=Left$(BC$,Le)

IF P2=&HC4 And P1=&H01 Then S$=Left$(C4$,Le)

IF P2=&H54 And P1=&H01 Then S$=Chr$(&H00)+Chr$(&H01)

IF P2=&HDC And P1=&H01 Then S$=Chr$(&H00)+Chr$(&H01)

IF P2=&HD4 And P1=&H01 Then S$=Chr$(&H00)+Chr$(&H02)

IF P2=&HCC And P1=&H01 Then S$=Left$(CC$,Le)

IF P2=&H64 And Le<>&H04 Then SW1SW2=&H6C04

IF P2=&H44 And Le<>&H0E Then SW1SW2=&H6C0E

IF P2=&HE4 And Le<>&H30 Then SW1SW2=&H6C30

IF P2=&HEC And Le<>&H33 Then SW1SW2=&H6C33

IF P2=&HBC And Le<>&H16 Then SW1SW2=&H6C16

IF P2=&HC4 And Le<>&H09 Then SW1SW2=&H6C09

IF P2=&H54 And Le<>&H02 Then SW1SW2=&H6C02

IF P2=&HDC And Le<>&H02 Then SW1SW2=&H6C02

IF P2=&HD4 And Le<>&H02 Then SW1SW2=&H6C02

IF P2=&HCC And Le<>&H0B Then SW1SW2=&H6C0B

IF P2=&HE4 And P1>&H06 Then SW1SW2=&H6A83

IF P2=&HEC And P1>&H05 Then SW1SW2=&H6A83

End Command

Command &HE0 &HEC RR(Lc=0,S$)

Call Note(S$)

IF P2=&H00 And P1=&H04 Then S$=Left$(E0EC$,Le)

IF P2=&H00 And P1=&H06 Then S$=Left$(DIR$,Le)

IF P1=&H04 And Le<>&H09 Then SW1SW2=&H6C09

IF P1=&H06 And Le<>&H5A Then SW1SW2=&H6C5A

End Command

Command &HE0 &H34 ALG(S$,Disable Le)

Call Note(S$)

End Command

Command &HC8 &H04 COPY(Lc=0,S$)

Z$="(c)2001 Patrick GUEULLE"

S$=MID$(Z$,P1P2+1,Le)

End Command

Command &HC8 &HA2 FLUSH(S$,Disable Le)

Close

Kill "Card.log" : S$=CHR$(FileError)

End Command

Command Else OTHER(Lc=0,S$)

Call NOTE(S$)

SW1SW2=&H9000

End Command

Sub Note(S$)

Z$=CHR$(CLA)+CHR$(INS)+CHR$(P1)+CHR$(P2)

IF Len(S$)>0 Then Z$=Z$+CHR$(Lc)

IF Len(S$)=0 Then Z$=Z$+CHR$(Le)

Write#1,Z$+S$

End Sub

Un logger dans la carte !

Tout comme lors de nos précédentes expérimentations sur d'autres cartes très populaires, l'utilitaire BSPYUTIL.BAS permet de récupérer, sous la forme d'un fichier texte CARD.LOG, toutes les commandes que le terminal a tenté d'envoyer à la carte, quelles que soient les réponses de celle-ci. Dans le cas présent, on retrouverait tout simplement ce qu'avait déjà enregistré notre espion hardware, aussi est-il temps d'élargir le champ de l'exploration. Bien entendu, chacun déterminera sous sa propre responsabilité (selon qu'il est commerçant, banquier, ou simple particulier) dans quels terminaux (de paiement, de rechargement, ou de consultation) il peut se permettre ou non d'insérer ainsi une carte toute blanche, et susceptible d'être refusée, voire signalée. Cela étant précisé, voici un exemple de ce que ce genre d'exercice permettrait d'obtenir :

00 A4 04 00 07 A0 00 00 00 42 10 10

00 A4 04 00 07 A0 00 00 00 42 20 10

00 A4 04 00 07 A0 00 00 00 03 10 10

00 A4 04 00 07 A0 00 00 00 03 20 10

00 A4 04 00 07 A0 00 00 00 04 10 10

00 A4 04 00 07 A0 00 00 00 04 30 60

00 A4 04 00 06 A0 00 00 00 69 00

00 B2 01 BC 16

00 B2 01 54 02

00 B2 01 DC 02

00 B2 01 D4 02

00 B2 01 64 04

00 B2 01 44 0E

00 B2 01 EC 33

00 B2 02 EC 33

00 B2 03 EC 33

00 B2 04 EC 33

00 B2 05 EC 33

00 B2 01 E4 30

00 B2 02 E4 30

00 B2 03 E4 30

00 B2 04 E4 30

00 B2 05 E4 30

00 B2 06 E4 30

00 B2 01 CC 0B

00 B2 01 C4 09

E0 EC 04 00 09

E0 EC 06 00 5A

On retrouve ensuite (mais dans un ordre un peu différent) quasiment les mêmes commandes de lecture qu'avec le XL 2500. Certaines n'ont pas l'air de servir à grand-chose (du moins pour l'instant), mais quatre de plus font leur apparition à la fin. Les 90 octets lus par la commande E0 EC 06 00 5A sont les plus intéressants, dans la mesure où ils sont visiblement conformes à une structure dite TLV (Tag Length Value). Le tag 70h identifierait donc (si l'on en croit les spécifications EMV) un Application Elementary File data template d'une longueur totale qui est ici de 7 octets et comportant lui-même deux champs (tags C1 et C4). Peut-être une piste de plus à suivre ?

70 07 C1 02 37 00 C4 01 20

70 07 C1 02 38 00 C4 01 20

70 07 C1 02 39 00 C4 01 20

70 07 C1 02 3A 00 C4 01 20

70 07 C1 02 3B 00 C4 01 20

70 07 C1 02 3C 00 C4 01 20

70 07 C1 02 3D 00 C4 01 20

70 07 C1 02 3E 00 C4 01 20

70 07 C1 02 3F 00 C4 01 20

70 07 C1 02 40 00 C4 01 20

E0 34 00 00 0A 40 BB .. 65 38 F9 .. 53 A8 38

E0 34 00 00 0A 40 7A .. D3 42 3F .. DD 80 3F

41 00 01 BB .. 65 38 F9 .. 53 A8 C8 84 36 .. .. 9F E6 AC 38 00

41 00 01 7A .. D3 42 3F .. DD 80 F9 02 30 .. .. F6 E4 1C 3F 00

|

Patrick Gueulle

Tous les ouvrages de l'auteur

Vous voulez soutenir une information indépendante ? Rejoignez notre Club privé !

Vous cherchez un ancien numéro ? Nous avons peut-être un exemplaire pour vous ! !

Certains liens présents dans cette page peuvent être affiliés. Sauf si c'est spécifié dans le texte, cela ne veut pas dire que la rédaction vous recommande les produits/services en question.

[contact & legal & cookies] [since 1997]