[accueil]

RFID : pour le meilleur ou pour le pire ?

Quel meilleur stimulant que l'entrée en vigueur du passeport électronique pour se poser les bonnes questions à propos de la RFID (Radio Frequency IDentification), et pour imaginer des contre-mesures adaptées à la situation ? Il faut dire que si le fait de devenir « sans contact » ouvre de nouveaux horizons aux cartes à puce, il apporte aussi son lot d'interrogations en matière de sécurité et de protection de la vie privée.

Une carte à puce qu'il suffit d'approcher d'un lecteur pour que celui-ci communique avec elle, c'est évidemment bien pratique, par exemple dans le domaine du contrôle d'accès ou des transports en commun. Mais un porte-monnaie qui pourrait se vider sans quitter la poche de son propriétaire, ou des données confidentielles lisibles à distance dans nos portefeuilles, cela interpelle... En fait, la RFID n'est pas une invention récente, l'idée de s'affranchir de toute connectique ayant germé assez tôt dans le monde des cartes à puce. Simplement, le marché a pris son temps pour mûrir.

De multiples pionniers ont défriché le terrain bien avant toute tentative de normalisation, ce qui explique qu'aujourd'hui encore, de nombreux systèmes propriétaires soient encore opérationnels. Le pass Navigo des transports franciliens, par exemple, en est resté au protocole développé par Innovatron, en attendant son adaptation à la norme ISO14443 type B. Cette grande variété technologique fait qu'il est bien plus délicat de bricoler la RFID que les cartes à puce à contact, avec leur normalisation précise et largement publique. Cela d'autant plus que selon les applications, la très populaire fréquence de 13,56 MHz se trouve en concurrence avec celle de 125 KHz, sans oublier quelques variantes plus exotiques. Et encore nous bornons nous ici à la RFID passive, autrement dit aux cartes, étiquettes, ou tags télé-alimentés par le lecteur et fonctionnant donc à très courte distance. D'autres produits, dits actifs du fait qu'ils contiennent une pile, ont une portée bien supérieure (plusieurs dizaines de mètres), bien adaptée au télépéage autoroutier ou à toutes sortes d'applications logistiques.

Même si le 125 KHz a très correctement fait son trou (anti-démarrage automobile, puces implantables dans les animaux, certains badges de parking, etc.), c'est à 13,56 MHz que fonctionnent les objets RFID auxquels il est le plus urgent de s'intéresser : passeport biométrique, titres de transport en commun, étiquetage commercial, sans oublier les applications NFC (Near Field Communications).

De la télégraphie sans fil !

Beaucoup de procédés fort astucieux ont dû être imaginés (et brevetés !) pour transposer en mode sans fil les protocoles de communication en vigueur dans le monde des cartes à puce. Au premier rang de ceux-ci figurent les techniques dites anti-collision, plusieurs cartes sans contact (ou tags) pouvant très bien se trouver simultanément dans le champ d'un même lecteur. En principe, tout lecteur RFID rayonne en permanence (ou au moins de façon répétitive) un champ électromagnétique suffisamment intense pour qu'une antenne placée à quelques centimètres puisse en extraire assez d'énergie pour alimenter une puce électronique. On pourrait penser que dès qu'un tag se trouve ainsi mis sous tension, il transmet spontanément une réponse comparable à l'ATR d'une carte à puce ordinaire. Eh bien pas du tout : il s'initialise en silence radio, puis attend qu'on vienne le solliciter !

En pratique, le lecteur doit donc émettre périodiquement des « télégrammes » demandant aux seuls tags d'un certain type de bien vouloir se signaler : REQA (un octet 0x26) pour les ISO14443 type A, REQB (les octets 0x05, 0x00, 0x00) pour les ISO14443 type B, ou toute autre séquence de bits définie par tel ou tel protocole propriétaire. Tous les tags concernés se plient alors à une procédure anti-collision leur permettant de répondre à tour de rôle, en déclinant un identifiant qui servira par la suite à les sélectionner individuellement avant toute transaction.

Pour certains tags à lecture seule, cela ne va même pas jusque là : le lecteur détecte leur présence, et prend juste connaissance de leur identifiant, en principe unique (mais néanmoins imitable). Des modèles plus évolués, de type read-write, contiennent des zones de mémoire dont le lecteur peut modifier le contenu. Dans le cas particulier des produits MIFARE, peut-être les plus populaires, cela se fait même par le biais d'un dialogue crypté. Mais l'aboutissement ultime, ce sont les cartes à microprocesseur capables d'échanger des commandes et des réponses (APDU) avec le lecteur, comme le ferait une carte à puce à contacts. Les « combi-cards » disposent même des deux types d'interface, avec et sans contact, comme les badges « congressiste » du salon CARTES, dont la technologie multi-applications Calypso est celle des pass Navigo, fortement sécurisée.

Rien ne s'oppose donc à ce que des lecteurs compatibles PC/SC supportent les cartes RFID ISO14443 au même titre que les cartes à contacts ISO7816, même si leur diffusion dans le grand public n'est sans doute pas pour demain.

Des communications furtives

Au-delà d'une évidente commodité ergonomique, pouvoir communiquer avec une carte à puce sans que son porteur n'accomplisse le geste volontaire de l'introduire dans un lecteur suggère évidemment des scénarios pouvant sembler tirés par les cheveux. Et pourtant... Il a ainsi été expérimentalement démontré qu'un relais radio approprié pouvait permettre de payer des achats avec une carte sans contact restant dans la poche d'un illustre inconnu distant de plusieurs dizaines ou centaines de mètres de la caisse : il suffit qu'un comparse le serre de près dans la foule ! De même, l'intégration progressive de tags RFID dans les objets les plus divers, des livres de bibliothèque aux chaussures en passant par les téléphones portables, fait naître des craintes en matière de protection de la vie privée, que l'instauration du passeport électronique ne contribue pas à calmer. Et puis on sait bien que moyennant l'utilisation de récepteurs sensibles couplés à des antennes performantes, des émissions radio de très faible puissance peuvent être captées à des distances surprenantes. Le fait qu'un lecteur ne puisse pas lire un tag au-delà de 10 cm ne garantit nullement que les données qu'il émet ne portent pas à des dizaines, voire des centaines de mètres !

Certes, la partie la plus sensible des échanges est le flot de données allant de la carte vers le lecteur. A ce niveau, on utilise des techniques par « absorption », la carte modulant sa consommation énergétique selon qu'elle veut transmettre un bit à 1 ou un bit à 0. Même si c'est par mesure d'un courant circulant dans le circuit d'émission du lecteur que l'on récupère normalement les données, des variations d'amplitude des ondes qu'il émet reflètent discrètement celles-ci et peuvent être mises en évidence jusqu'à quelques mètres de distance.

Des doutes ? Faisons donc fonctionner un récepteur ondes courtes capable de recevoir les bandes des 19 et des 25 m, au voisinage d'un lecteur RFID en train de communiquer avec des cartes 13,56 MHz ! La belle affaire, nous diront les « experts » : des données ainsi échangées « sur l'air » sont évidemment cryptées, et donc à l'abri des interceptions et simulations mal intentionnées. Mais après un scandale comme celui de la carte Vitale, en sommes nous si sûrs ?

Encore et toujours des négligences ?

Prenons le cas du badge de simple visiteur du salon Cartes 2006 qui, pour la première fois cette année, était un MIFARE 1K et non plus une simple carte à code-barres. Quelques manipulations avec un kit de développement ACR120 rapporté du stand Advanced Card Systems sur ce même salon, et surprise : les développeurs de cette application « vitrine » ne se sont même pas donnés la peine de changer les clefs par défaut (FF FF FF FF FF FF) connues de tous les habitués de ces produits très sûrs que sont les tags MIFARE (utilisés, par exemple, dans les transports en commun de Londres, Varsovie, etc.). Toutes les données personnelles étant, de plus, enregistrées en clair, n'importe qui peut donc en prendre connaissance et les modifier si le cœur lui en dit...

Le cas des passeports biométriques est quelque peu différent, même si certains observateurs s'indignent que la clef d'accès aux données de la puce RFID soit carrément imprimée sur le document. En fait, c'est délibéré : les données enregistrées dans la puce sont surtout là pour corroborer celles que l'on peut consulter visuellement, et ont parfaitement vocation à être lues par quiconque a physiquement le passeport entre les mains. Sans cette clef, entrée par lecture optique ou saisie manuelle, pas question de lire la puce RFID à l'insu du porteur de la pièce d'identité. Faut-il saluer cette approche comme une juste combinaison de transparence et de sécurité, ou bien craindre que des concierges d'hôtels, par exemple, ne collectent des clefs pouvant servir un jour à détecter automatiquement la présence de tel ou tel individu en quelque lieu stratégique ? Quoi qu'il en soit, des démonstrations de clonage ont déjà été faites, qui rendent pour le moment peu crédible tout système de contrôle automatisé des passeports : rien ne vaudra jamais l'œil exercé d'un fonctionnaire de police !

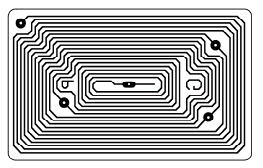

Figure 1

Des contre-mesures

Profiter des avantages de la RFID sans en subir les inconvénients passe par toutes sortes d'actes de résistance dont il va sans doute falloir prendre progressivement l'habitude : repérage des puces RFID dans les objets de la vie courante, tentatives de lecture des données qu'elles contiennent, mise en évidence des usages qui en sont faits, simulation ou altération de leur fonctionnement, neutralisation ou même destruction pure et simple. Il faut s'attendre à ce que de plus en plus de fabricants proposent toutes sortes d'étuis blindés, dans lesquels il suffira d'introduire les cartes RFID pour en interdire la sollicitation non souhaitée, sachant toutefois qu'un simple emballage en feuille d'aluminium (mais pas en plastique métallisé !) donne sensiblement le même résultat. L'ennui, c'est que déballer la carte pour la présenter prend au moins autant de temps que l'introduire dans un lecteur à contacts ! Repérer une puce 13,56 MHz éventuellement cachée (avec son indispensable antenne) dans un produit commercial, nécessite un instrument bien connu des radio-amateurs : le grid-dip ou dipmètre. Il s'agit d'un simple oscillateur HF dont on peut mesurer la consommation électrique ou l'amplitude d'oscillation. Pour peu qu'il soit précisément accordé sur 13,56 MHz, il suffira d'approcher un tag RFID de son bobinage pour que ces paramètres évoluent nettement. La même méthode permet de repérer certaines étiquettes anti-vol de magasins qui, sans être des produits RFID à puce électronique, se comportent aussi comme des circuits accordés, par exemple sur 8 MHz (FNAC).

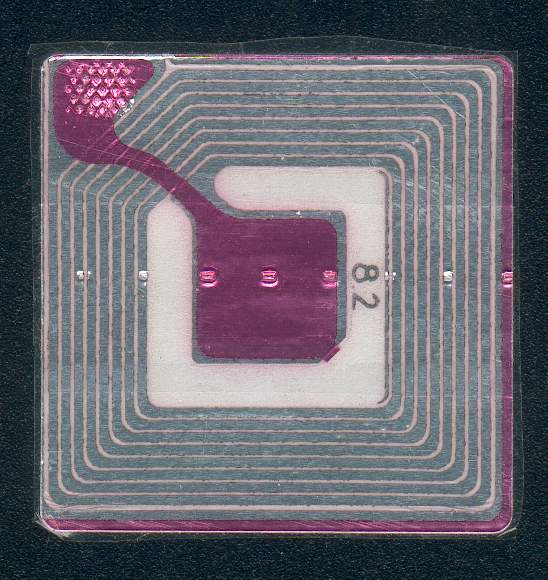

Détruire une puce RFID peut se faire au four à micro-ondes (mais souvent au risque de dommages collatéraux !) ou par application de violentes impulsions électromagnétiques. Toutes ces manipulations, ainsi que l'interception ou la simulation du dialogue carte-lecteur, nécessitent une antenne spécifiquement adaptée en fréquence et en directivité, ou même un cadre ferrite optimisé. Le circuit imprimé de la figure 1 a été très méticuleusement dessiné pour se prêter à un maximum d'usages, dont certains restent peut-être à imaginer : calculé de façon à présenter une inductance de 12 µH, son tracé parfaitement reproductible (fichier RFID1.PDF) est affecté d'une capacité répartie de 4 pF, ce qui conduit à une libre fréquence de résonance de 23 MHz. Si l'on ajoute un condensateur de 7,5 pF (soit deux fois 15 pF en série) entre les deux extrémités du bobinage, le tout résonne presque exactement sur 13,56 MHz. Bien entendu, un condensateur ajustable de 4/20 pF peut être employé dans le but de réaliser un accord parfait.

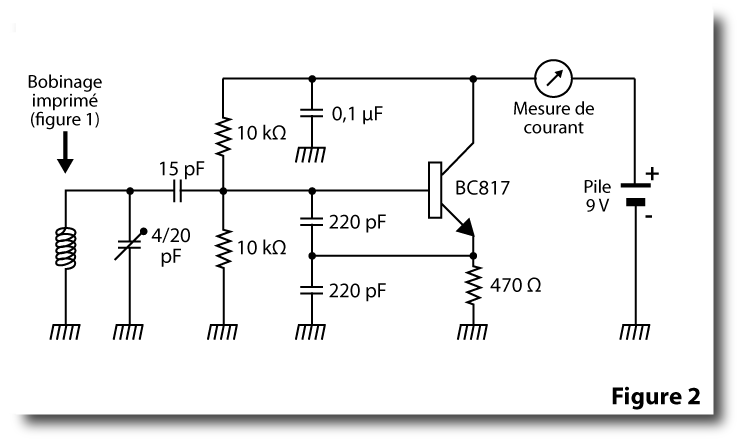

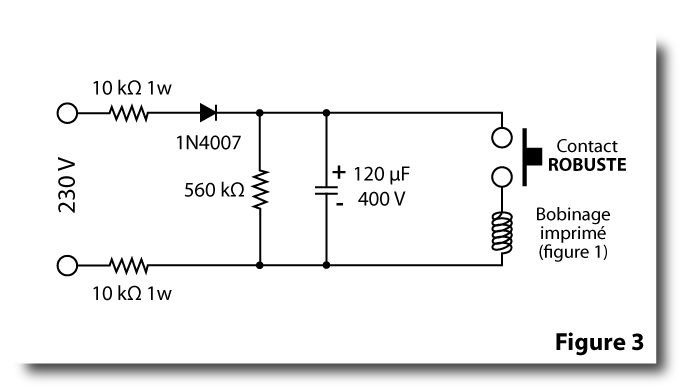

Plus ambitieux, utiliser ce bobinage dans la construction d'un oscillateur 13,56 MHz (figure 2) permet d'utiliser celui-ci en détecteur ou en brouilleur, voire comme élément de base d'un lecteur « maison » (un projet redoutablement complexe !). Enfin, la décharge brutale d'un condensateur de 80 à 120 µF chargé sous 350 V peut faire émettre à ce bobinage un pic électromagnétique capable de détruire, par induction, un tag RFID placé tout contre lui ou à très courte distance. Il convient toutefois de s'assurer soigneusement du succès de l'opération, car les fabricants prévoient, de leur côté, des protections de plus en plus efficaces. Le montage de la figure 3 permet de procéder à de telles expérimentations, mais avec les plus grandes précautions car du fait d'un branchement direct sur le secteur, ce n'est pas sans danger. L'histoire ne dit pas jusqu'à quel point des montages de ce type (mais autonomes) pourraient contrarier l'automatisation des caisses de la grande distribution lorsque toutes les marchandises porteront une étiquette RFID au lieu d'un code-barres : la gratuité pure et simple en cas de tag muet, trop beau pour être vrai, non ?

Patrick Gueulle

Tous les ouvrages de l'auteur

Vous voulez soutenir une information indépendante ? Rejoignez notre Club privé !

Vous cherchez un ancien numéro ? Nous avons peut-être un exemplaire pour vous ! !

Certains liens présents dans cette page peuvent être affiliés. Sauf si c'est spécifié dans le texte, cela ne veut pas dire que la rédaction vous recommande les produits/services en question.

[contact & legal & cookies] [since 1997]