[accueil]

Nos téléphones portables sur écoute ?

Faut-il vraiment retirer les batteries de nos téléphones portables pour être raisonnablement sûrs que, même arrêtés, ils ne vont pas retransmettre nos conversations à des oreilles indiscrètes ? Sommes-nous suivis à la trace dans nos moindres déplacements par leurs puissantes possibilités de géolocalisation ? Devrions-nous crypter tous nos SMS ? Les réponses sont plus nuancées que « oui » ou « non », mais une chose au moins est sûre : la tendance générale ne va pas dans le sens de la protection de nos vies privées... Fort heureusement, il existe des contre-mesures, parfois très simples, qui peuvent nous aider à faire de la résistance !

Fin 2008, un débat d'une étonnante richesse s'est ouvert au sujet de la surveillance dont nos téléphones portables seraient (ou tout au moins pourraient être) la cible. Au départ, des journalistes d'investigation ont simplement relayé et commenté des propos difficilement vérifiables, tenus par des informateurs considérés comme fiables, mais exigeant un strict respect de leur anonymat. Normal, car les fonctionnaires de police sont tenus à un « devoir de réserve », tandis que les gendarmes, qui sont des militaires, ne plaisantent pas avec le « secret défense ». Les enquêteurs privés et autres agents de renseignement, pour leur part, perdraient toute crédibilité s'ils dérogeaient ouvertement aux règles de discrétion qui sont à la base de leur métier. Des professionnels techniquement compétents se sont alors exprimés, certains d'entre eux travaillant (ou ayant travaillé) dans l'industrie des télécommunications ou chez les opérateurs. Et force est de constater que leurs avis n'allaient pas toujours dans le même sens !

Loin de nous la prétention de nous ériger en arbitre, et de donner tort ou raison à qui que ce soit : toutes les contributions sincères sont bonnes à confronter, tandis que les lois de la physique étant ce qu'elles sont, certaines choses sont tout simplement possibles et d'autres pas. Par contre, les progrès foudroyants de la technique font que bien des rêves d'aujourd'hui seront réalité demain, ou après-demain, comme le confirment les expériences (édifiantes !) auxquelles nous avons patiemment pris le temps de nous livrer...

Ecoutes officielles ou officieuses ?

Il est absolument fondamental de bien distinguer, dès les préliminaires d'une étude sur ce sujet qui passionne légitimement un vaste public, deux mondes que tout devrait normalement séparer : celui des écoutes légales (judiciaires ou administratives) et celui de la surveillance privée. Le premier est tenu au respect sans faille d'un code de procédure très strict, avec l'obsession permanente que les résultats de ses enquêtes soient recevables devant un tribunal, plutôt pénal que civil. Le second s'arroge bien davantage de liberté, dans la mesure où il recherche plutôt des informations que des preuves : même si on n'a pas davantage le droit à l'erreur, renseigner un industriel sur les projets confidentiels d'un de ses concurrents, ou encore un mari jaloux sur les fréquentations de son épouse, cela ne demande pas du tout le même formalisme. Reste que les moyens, pas toujours légaux d'ailleurs, qui sont couramment employés hors du cadre judiciaire, ne sont pas forcément méprisés par les services de police... Ils n'ont pour eux qu'une valeur de présomption, comparable à celle de « tuyaux » communiqués par un indicateur, mais peuvent parfaitement orienter dans la bonne direction une enquête qui sera alors menée avec toute la rigueur nécessaire.

Clairement, les écoutes officielles reposent donc sur des moyens techniques parfaitement documentés (voire même normalisés) ainsi que sur la coopération obligée des opérateurs, dont on sait qu'ils sont tenus d'archiver assez longtemps de plus en plus de choses fort indiscrètes. Les spécifications GSM comportent ainsi plusieurs volets, intitulés Lawful interception, qui fixent les moyens par lesquels les opérateurs vont déférer (à titre payant !) aux réquisitions émanant des autorités judiciaires ou administratives. En pratique, le numéro de téléphone à mettre sur écoute leur est notifié, et le trafic voix et/ou données correspondant est soit enregistré, soit retransmis en temps quasi-réel à un enquêteur assermenté qui en transcrira le contenu utile sous la forme de procès-verbaux « papier ».

N'oublions pas, par ailleurs, que le simple fait d'être en communication avec un abonné (fixe ou mobile, local ou étranger) placé sur écoute entraîne l'enregistrement ou la retransmission de nos propos, et bien évidemment de notre propre numéro ! Sans être soi-même sur écoute, il peut donc suffire de recevoir un appel, fût-ce par erreur, pour devenir potentiellement suspect...

S'agissant d'écoutes officieuses, tous les moyens sont bons, et il ne manque pas de firmes spécialisées dans la fourniture de matériels, souvent fort coûteux, offrant des possibilités parfois à peine imaginables. Pour avoir modestement aidé à la conception de certains d'entre-eux, nous savons bien à quel point il faut « montrer patte blanche » pour se les procurer ou même pour en obtenir tout simplement le catalogue (encore qu'il existe des salons spécialisés en la matière...). Même si leurs développeurs connaissent les spécifications (et notamment leurs failles) sur le bout des doigts, ils travaillent en toute indépendance vis-à-vis du milieu des constructeurs, équipementiers, et opérateurs, dont ils sont pourtant parfois issus.

Contrairement aux gouvernements, qui peuvent imposer certaines contreparties quand ils accordent leurs licences aux opérateurs, ces entités privées n'auraient guère les moyens de faire intégrer leurs propres « boîtes à outils » dans les spécifications GSM ou 3GPP, malgré certains contacts privilégiés au sein des comités qui les élaborent. Bien des échanges ont ainsi évoqué, sur différents forums, la possibilité que nos téléphones portables soient équipés, d'origine, de « mouchards » susceptibles d'être activés à distance par telle ou telle oreille indiscrète. C'est à la fois peu vraisemblable et, dans une certaine mesure, avéré ! Explication de ce paradoxe.

Dans le téléphone, ou plutôt... dans la carte SIM ?

On ne saurait ignorer que certains téléphones portables sont susceptibles de faire office de « micros d'ambiance » furtifs : si on les appelle (en général depuis un numéro convenu d'avance), ils ne sonnent pas mais répondent tout seuls, puis retransmettent les sons captés par leur micro. Mais pas question de généraliser à tous les modèles, dans un marché mondialisé et aussi concurrentiel que celui de la téléphonie mobile : une telle fonctionnalité n'est habituellement pas réalisée « en dur », mais rajoutée après coup, la plupart du temps à l'insu de l'utilisateur espionné.

Des applications tierces, chargées ainsi dans le téléphone... ou dans sa carte SIM, peuvent tout aussi bien faire suivre les SMS, émis ou reçus, vers tel ou tel numéro programmé à cet effet, voire vers une adresse e-mail, avec parfois des « fuites » susceptibles de faire découvrir le pot aux roses.

Compte tenu de l'immense variété des modèles de téléphones en circulation (et notamment de leurs systèmes d'exploitation), mais aussi du fait que les spécifications sont internationales et largement publiques, on voit là encore assez mal comment des fonctionnalités de ce genre pourraient être implantées en standard sans que cela ne se sache au-delà du « droit d'en connaître » si cher aux militaires.

Nous avons toutefois démontré, dès 2006, que certains opérateurs faisaient envoyer par leurs cartes SIM, furtivement et vers un numéro gratuit, des SMS bourrés d'informations indiscrètes mais... qu'ils connaissent déjà. Leur refus obstiné de reconnaître cette évidence incontestable a été interprété, par certains de nos lecteurs, comme une présomption que cet « espionnage » pourrait bien être effectué sur ordre. Comme nous avons également découvert que le réseau répond par un SMS « invisible » car destiné à la carte SIM (grâce à des paramètres PID et DCS judicieusement choisis), il ne serait pas du tout invraisemblable que, « télécommandée » de cette façon, une telle carte « Proactive SIM » ordonne au téléphone d'appeler discrètement un numéro (gratuit ?), vers lequel seraient évidemment retransmis tous les sons captés par le micro. Nous n'en avons (encore) aucune preuve, mais d'un strict point de vue technique, il serait tout à fait plausible qu'une autorité gouvernementale s'assure ainsi la coopération des opérateurs de son pays pour « piéger » non pas les téléphones (qui sont des terminaux « banalisés » dont chacun peut changer à volonté), mais les incontournables cartes SIM qu'ils confient à leurs clients (tout en s'en réservant la propriété, c'est important de le noter).

La même technologie SIM Application Toolkit, parfaitement standardisée (spécification GSM 11.14), permettrait tout aussi bien de faire transiter les appels téléphoniques par un serveur ad-hoc qui assurerait leur acheminement... tout en les espionnant. En gros, le numéro composé serait intercepté par la carte SIM, qui en appellerait en réalité un autre : celui du serveur, auquel elle communiquerait le numéro demandé. Le serveur appellerait alors ce dernier puis passerait la communication au mobile. Couramment employé par des opérateurs virtuels (MVNO) dans le but d'offrir des tarifs avantageux (notamment en roaming), ce mécanisme pourrait théoriquement être dévoyé pour pratiquer des écoutes officieuses, avec en prime des possibilités de géolocalisation (par le biais de la fonction STK Provide local information).

On pourrait même imaginer une variante, ne nécessitant cette fois aucune infrastructure, par laquelle le téléphone établirait subrepticement un « double appel » en lieu et place d'un appel ordinaire. En principe, de telles applications ne peuvent être implantées (d'origine ou par téléchargement « OTA » (lire Pirates Mag' 21) dans les cartes SIM que par les opérateurs qui les émettent, à leur initiative ou... à la demande d'un partenaire. Mais il faut compter, depuis peu, avec différentes solutions techniques à base de cartes SIM « fantômes », qui permettent à tout développeur suffisamment aguerri d'en faire presque autant...

Un cas très intéressant est celui des employeurs fournissant à leurs salariés un mobile « professionnel », qui peut alors être équipé d'applications propriétaires. Localiser, en temps réel, des techniciens de maintenance afin de dépêcher au plus vite celui qui est le plus près du lieu d'une intervention urgente, cela se fait déjà couramment. Encore faut-il veiller à ce que ce pistage se limite aux horaires de travail ou d'astreinte...

On retiendra donc que c'est plutôt dans les cartes SIM qu'il faudrait chercher les applications installées à l'initiative d'une autorité, et dans les téléphones celles qui auraient pu être implantées par telle ou telle entité privée, au prix de la nécessité de développer de multiples versions selon les modèles de téléphones concernés. Encore faut-il avoir physiquement accès au téléphone « cible » pour y installer ces petits logiciels, à moins qu'on ne dissimule ceux-ci dans des applications d'apparence anodine que l'on incitera la victime à installer (ou télécharger) de son plein gré, par tout moyen de persuasion suffisamment habile.

La preuve par Java

Les cartes SIM « Phase 2+ » ne sont pas les seules à pouvoir envoyer furtivement, voire gratuitement, des SMS, et c'est facile à démontrer. Voici le code source d'une petite application Java Mobile (communément appelée « Midlet ») destinée à n'importe quel GSM compatible J2ME :

program SMSTEST;

begin

if not SmsStartSend('sms://20782', 'Bien le bonjour chez vous !') then Halt;

while SmsIsSending do

Delay(100);

if not SmsWasSuccessfull then Halt;

end.Pour pouvoir la charger dans le téléphone (selon un mode opératoire propre à chaque modèle), il faut procéder à sa compilation en fichiers .JAR et .JAD avec l'étonnant outil de développement Midlet Pascal, dont la version complète est gratuite pour un usage personnel. Sa grande originalité est de permettre l'utilisation du langage Pascal pour écrire... des applications Java !

Ce très court programme tente tout simplement d'envoyer un SMS (au contenu tout à fait arbitraire, voire même espiègle) vers un numéro qui, en l'occurence, sera le 20782 (celui utilisé par les spywares dont nous avons détecté l'existence). A partir d'un mobile équipé d'une carte SIM Orange France (de préférence une Mobicarte sans crédit), on pourra ainsi vérifier la gratuité de l'opération et son apparition (ou non) dans le suivi conso en ligne. Cela avec modération naturellement, car on ne peut pas prévoir quelle serait la réaction de l'opérateur à un « matraquage » de ce numéro qui, d'après un de ses collaborateurs resté anonyme, aboutirait sur une mystérieuse « plate-forme Wanadoo » (?).

Mais le principal intérêt de la manipulation est de déterminer si le téléphone est paramétré (ou s'il l'est resté) pour demander le consentement de l'utilisateur avant d'envoyer spontanément un SMS. L'expérience montre que c'est loin d'être toujours le cas... En poussant plus loin la découverte de Midlet Pascal, on apprendra comment une application peut aussi se connecter à une URL, ce qui ouvre des perspectives encore plus étendues. Et, bien évidemment, ce que nous faisons là avec un téléphone Java peut être extrapolé à d'autres langages compatibles avec les systèmes d'exploitation des mobiles, à condition de se servir des outils de développement correspondants.

Le principe de précaution

Il semblerait qu'une pratique courante dans les milieux « sensibles » consiste à retirer les batteries des téléphones lorsque l'on veut être sûr qu'ils ne serviront pas à capter les propos confidentiels qui vont être tenus. Les mettre tout simplement à l'arrêt ne suffirait-il pas ? Assurément, non, car certains modèles peuvent être programmés pour se remettre en marche, par leurs propres moyens, au bout d'un certain temps. On peut également craindre que quelqu'un fasse semblant d'éteindre son téléphone mais le laisse finalement en veille, ou bien appelle en réalité le numéro d'un comparse qu'il souhaite mettre dans la confidence. Après tout, au poste de garde des raffineries de pétrole, on ne se contente pas d'interdire aux visiteurs de fumer, on leur confisque briquets et allumettes !

Techniquement parlant, il est admis qu'un GSM vraiment hors tension (et non pas simplement « en veille ») est incapable de communiquer avec le réseau, que ce soit pour retransmettre des conversations, recevoir des ordres, ou à des fins de localisation. Mais tant que sa batterie reste en place, il dispose tout de même d'assez d'énergie pour entretenir son horloge temps réel, et donc pour déclencher une action à un instant prédéterminé ou à intervalles réguliers : alarme sonore, réveil, ou alors... remise en service puis peut-être appel automatique d'un numéro.

Retirer carrément la batterie peut-il être considéré comme une précaution suffisante ? Ceux qui prétendent que non se font généralement rire au nez, car le téléphone ne peut évidemment rien transmettre faute d'une source d'énergie suffisante. Mais réfléchissons un peu au scénario qui consisterait à « piéger » un téléphone en remplaçant sa batterie par une autre, laquelle contiendrait un micro-émetteur autonome. Une telle opération ne prendrait que quelques secondes, tandis que nous savons bien quels prodiges de miniaturisation sont couramment accomplis dans ce domaine (stylos-espions, par exemple). En ne consommant qu'une petite partie de la capacité d'un accu de quelques centaines de mAh, un émetteur « professionnel » pourrait transmettre à plusieurs centaines de mètres pendant des jours. Sachant qu'un téléphone portable est régulièrement rechargé, une telle installation pourrait aisément assurer une écoute permanente, par le truchement d'un récepteur installé dans le voisinage ou dans un véhicule suiveur. Ce n'est là qu'une hypothèse d'école, mais qui devrait inciter à appliquer le principe de précaution jusqu'au bout : pour être sûr qu'un téléphone portable (ou n'importe quoi d'autre) ne puisse pas faire office d'espion, sa relégation dans une autre pièce, voire dans un autre bâtiment, est le seul moyen fiable à 100 %, et les experts en sécurité le savent pertinemment ! Certes, il existe des détecteurs d'émissions radio, qu'utilisent couramment les spécialistes, mais qui seront peut-être bientôt insuffisants (lire encadré).

Les interceptions radio

Les écoutes officielles contournent élégamment le problème du cryptage des canaux radio, du fait que les opérateurs interceptent les communications à des endroits de leur réseau où elles circulent en clair. Cela dit, un décryptage par « force brute » serait certainement à la portée des agences gouvernementales, les opérateurs de bien des pays ayant affaibli (sur ordre ?) la force de cryptage de la clef Kc à 54 bits au lieu des 64 prévus dans les spécifications (voir démonstration dans notre ouvrage Téléphones GSM et PC). L'algorithme A5 employé ne brillant déjà pas par sa robustesse, on comprend pourquoi des fabricants comme Sagem développent, à l'intention des V.I.P. et des militaires, des terminaux GSM introduisant un sur-cryptage...

Lorsqu'il s'agit d'épier un mobile dont on ne connaît pas le numéro d'appel, ou lorsque l'on ne veut (ou ne peut) pas mettre l'opérateur à contribution, il existe aussi des moyens plus légers pour pratiquer des interceptions locales. Ceux-ci sont toutefois à cent lieues du simple « scanner » d'amateur, ne serait-ce que du fait de l'utilisation fréquente, par les réseaux, de rapides sauts de canaux. La technique IMSI catching consiste, par exemple, à installer un faux relais à proximité immédiate du ou des mobiles que l'on souhaite espionner (ou encore dans un véhicule suiveur). Pour peu qu'elle soit reçue plus fort que le réseau de l'opérateur, ou qu'elle brouille périodiquement les canaux dont il se sert, cette BTS (Base Transceiver Station) simulée arrivera tôt ou tard à « capturer » les mobiles du voisinage. Muni de sa propre carte SIM et masquant évidemment son numéro, ce boîtier relativement discret servira d'intermédiaire pour l'établissement des appels sortants, qui seront alors gratuits pour la victime de cette interception. Mais en contrepartie, la fausse BTS obligera le mobile à ne pas appliquer le cryptage des communications (ce qui est expressément prévu dans les spécifications GSM !), permettant ainsi leur écoute ou leur enregistrement. Une attaque de type man in the middle, en somme.

Ce protocole est couramment appliqué en laboratoire, lors du test ou de la validation de terminaux mobiles, et le matériel nécessaire figure au catalogue des fabricants d'instruments de mesure les plus réputés (il serait même plus ou moins couvert par un brevet déjà ancien de Rohde & Schwartz). Des officines spécialisées vendent également, en toute discrétion et en principe uniquement à des « agences gouvernementales » (sic !) des variantes « spéciales espionnage », optimisées pour une mise en oeuvre sur le terrain. Bien entendu, l'utilisation de tels appareils par des investigateurs privés serait complètement illégale, ne serait-ce que du fait qu'ils ne possèdent pas de licence pour émettre dans les bandes de fréquences allouées à la téléphonie mobile, et qu'ils risqueraient de perturber des abonnés complètement étrangers à leurs agissements.

Pourtant, nous entrevoyons le risque d'une démocratisation plus que préoccupante de cette technique, avec le déploiement imminent, chez les particuliers et dans les entreprises, de ce qu'il est convenu d'appeler des femtocells. Préfigurant la prochaine génération des « boxes » haut débit, ces véritables BTS miniatures ne risquent-elles pas de subir des attaques comparables à celles dirigées aujourd'hui vers le Wifi ?

Des contre-mesures

Que cela plaise ou non à leurs instigateurs, il est parfaitement légitime que le citoyen de bonne foi cherche à se rendre compte s'il est l'objet d'atteintes à sa vie privée, voire professionnelle. Au moindre doute, il aura tout intérêt à essayer de déterminer leur origine, puis à les faire cesser par tous les moyens dont il dispose. Il faut bien comprendre que dans la plupart des cas, une écoute autre que judiciaire ou administrative est illégale, et peut donner lieu à un dépôt de plainte ou à une saisine de la CNIL.

Dépister des indiscrétions pratiquées par des professionnels bien équipés n'est pas facile tant qu'elles demeurent sans conséquences palpables. La toute première mesure de précaution à prendre, même si on ne pense pas être espionné, est d'analyser systématiquement le suivi conso détaillé que peut fournir tout opérateur à l'appui de ses factures. Le moindre appel (voix, SMS, données) dont on est certain de ne pas être l'auteur, doit immédiatement mettre la puce à l'oreille et déclencher une demande d'éclaircissements, surtout s'il a été effectué vers un numéro que l'on ne connaît ni d'Eve ni d'Adam ou, paradoxalement, gratuit. Si la réponse est évasive, alors il y a peut-être anguille sous roche... Au moins aussi suspects, des appels normalement payants qui ne seraient pas facturés ou débités d'un crédit prépayé pourraient trahir un détournement des communications radio par un relais plus ou moins malveillant.

Mais dans le cas de mobiles fournis par un employeur, c'est en principe ce dernier qui règle les factures et qui est en rapport avec l'opérateur, ce qui ne facilite guère les contrôles. Il convient également d'être très vigilant envers des symptômes tels que diminution de l'autonomie d'une batterie (hors vieillissement normal), trahissant peut-être des transmissions furtives.

Un allongement du temps d'aboutissement des appels émis, un délai de transmission du son systématiquement plus long que la normale, des « échos » excessifs, ou un fonctionnement défectueux de la présentation de votre numéro au destinataire de vos appels, devraient aussi faire soupçonner un possible reroutage des communications par une plate-forme technique intermédiaire.

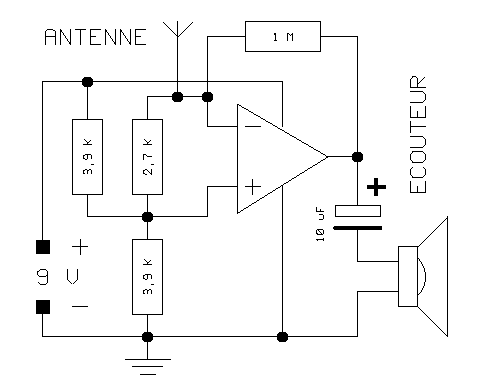

Moyennant des manipulations un peu plus délicates, il est relativement facile de mettre en évidence les accès réseau intempestifs d'un téléphone GSM : il suffit de rendre audibles, sous la forme d'un bourdonnement très caractéristique, les puissantes salves radio qu'il émet. Cela peut se faire en l'approchant assez près d'un montage électronique d'une susceptibilité suffisante, au besoin aussi rudimentaire que cela :

Attention tout de même à ne pas tirer de conclusions trop hâtives : il est parfaitement normal que le mobile se signale au réseau à intervalles réguliers, mais cela ne prend qu'un très court instant et ne doit pas se produire trop souvent. Une nette augmentation de la fréquence de ces location updates, alors que le téléphone ne change pas de zone, peut indiquer qu'il fait l'objet de tentatives de géolocalisation !

Une autre technique consiste à surveiller en permanence, et avec une grande précision, la tension aux bornes de la batterie. Si celle-ci chute (très légèrement) de façon inopinée et remonte peu après, alors il est fort probable que le téléphone vient de transmettre ou recevoir quelque chose. Reste alors à savoir quoi... Il peut s'agir de SMS (depuis ou vers la carte SIM ou le système d'exploitation du téléphone, et par conséquent invisibles), mais aussi de données. Et pendant que nous en sommes à « bricoler » le mobile, assurons-nous au passage que sa carte SIM est normalement constituée, unique, et qu'elle est insérée directement dans le connecteur du téléphone, sans pièce intermédiaire d'aucune sorte.

Lorsqu'il se confirme qu'une application STK indiscrète tourne dans une carte SIM, il n'est pas facile de la neutraliser directement. Même si le mobile demande (selon son paramétrage) l'autorisation de l'utilisateur avant de laisser la carte envoyer spontanément un SMS ou appeler un numéro, refuser systématiquement conduit bien souvent à tourner en rond. La seule solution radicale est de remplacer le téléphone par un modèle ne supportant pas le SIM Toolkit, et par conséquent déjà fort ancien. D'une façon générale, d'ailleurs, il est bon (et potentiellement instructif) de changer momentanément de téléphone pour voir l'effet produit.

Bref, n'hésitons pas à imaginer et à tester toutes sortes de moyens permettant de se mettre, autant que faire se peut, à l'abri des écoutes ou des géolocalisations... autrement qu'en renonçant carrément à utiliser un téléphone portable.

Même si on estime n'avoir rien à cacher, il est prudent de se méfier des formules avec abonnement nominatif. Le « prépayé » a toujours été la bête noire des services de police, pour qui un anonymat bien géré peut constituer une barrière quasiment infranchissable (ne serait-ce que pour de pures questions de procédure). Certes, en France et dans quelques autres pays, l'acheteur est tenu de décliner son identité en point de vente ou de se faire connaître dans les jours suivant l'activation, sous peine de résiliation d'office. Mais cela n'empêche nullement de récupérer, sans s'en vanter, la carte SIM d'un client décédé ou ayant changé d'opérateur. Cela a même été ouvertement suggéré dans certaines offres promotionnelles de renouvellement de mobile !

En étant client (de préférence prépayé et anonyme) d'un opérateur étranger, on peut aussi fonctionner en « roaming » dans son propre pays, et en profiter pour changer fréquemment de réseau « hôte ». Le surcoût de cette façon de faire diminue d'année en année, et il arrive même déjà que cela revienne moins cher que certaines formules nationales ! Attention cependant au fait que la technologie de signalisation CAMEL permet à l'opérateur ayant émis la carte SIM d'être tenu au courant, en temps réel, de tout ce que fait son client de par le monde. Même un appel sans réponse lui sera ainsi signalé, tandis qu'il a la faculté de demander à son partenaire local de substituer, à tel ou tel numéro composé, un autre indiqué par ses soins afin de rerouter la communication à sa guise. Nous avons eu l'occasion de mettre ce mécanisme en évidence avec une carte SIM belge utilisée en France, constatant ainsi que cela ne s'applique pas forcément qu'aux « numéros courts » donnant accès à des services spécifiques. A bon entendeur...

|

Patrick Gueulle

Tous les ouvrages de l'auteur

Vous voulez soutenir une information indépendante ? Rejoignez notre Club privé !

Vous cherchez un ancien numéro ? Nous avons peut-être un exemplaire pour vous ! !

Certains liens présents dans cette page peuvent être affiliés. Sauf si c'est spécifié dans le texte, cela ne veut pas dire que la rédaction vous recommande les produits/services en question.

[contact & legal & cookies] [since 1997]